Falls bei Dir nach dem aktuellen Patchday Deine Domaincontroller in einer Bootschleife hängen bleiben, will ich – bis zur Lösung – einen Workaround empfehlen. Ferner ist es möglich, dass bei Dir HyperV, L2TP oder ReFS-Volumes streiken. Hier findest Du eine Übersicht und Tipps, wie Du reagieren kannst.

Update 2022-01-18-0700:

Microsoft hat neue „out-of-band-updates“ bereitgestellt, welche die vielen Probleme lösen sollen: (Link) Es gibt keine neuen Rollups, sonern OOB-Patches, welche die hier erwähnten, fehlerhaften Versionen korrigieren.

Update 2022-01-14-1000 (korrigiert):Microsoft scheint die Updates nicht mehr automatisch in Microsoft Update zu verteilen. Im Updatekatalog sind sie weiterhin verfügbar. Die Patches werden wieder angekündigt (Link).

Update 2022-01-14-0000:

Microsoft hat einen Teil der Probleme (inkludiert Bootloop-Issue) inzwischen bestätigt – „We are presently investigating and will provide an update in an upcoming release“. Links zu weiteren Bestätigungen von Microsoft im Textverlauf hinzugefügt.Handlungsanweisungen zu Korrekturen der Probleme gibt es weiterhin nicht.

Update 2022-01-13-2300:

Weiterhin keine einzige Meldung oder Handlungsanweisung von Microsoft bis jetzt. Einer der vielen Reddit-Threads fasst alles offenbar ganz gut zusammen (Link).

Update 2022-01-13-2130:

Es gibt einige Meldungen, dass die Updates angeblich zurückgezogen sind (Link), ich kann das jedoch nicht bestätigen – in WSUS und im Katalog sind die Dinger immer noch verfügbar (Link).

Update zum Update: Tatsächlich waren die Updates bis 2022-01-13-21:30 nicht mehr abrufbar, ab diesem Zeitpunkt jedoch wieder. Man hat das Gefühl, es gibt bei Microsoft auch noch „interne Kommunikationsprobleme“.

Update 2022-01-13-1900:

Die Updates sind immer noch nicht zurückgezogen, obwohl teils massive Schäden in den Communities gemeldet wurden. Es gibt keinerlei Handlungsanweisung bis jetzt (Link). Microsoft empfiehlt lt. Reddit-Forenbeiträgen Kunden, ein Premier-Ticket zu öffnen(Link), um dann nachfolgende Antwort zu erhalten (Link).

Update 2022-01-12-2130:

Artikel mit Links zu weiteren Informationen angereichert, u.a. mehren sich Rückmeldungen, dass alle Server-Varianten betroffen sind

Update 2022-01-13-2000:

Weitere Hinweise zur erfolgreichen Deinstallation beim Bootloop-Problem auf Domänencontrollern hinzugefügt

Szenario:

2x 2012R2* DC Patchstand 2021-12 – Betrifft offenbar DC’s aller Versionen von 2012R2 bis 2019 2022.1x 2013 Exchange (optional) Patchstand 2021-12

Du spielst die 2022-01 Updates ein, Deine DC’s fahren in einen Bootloop, die Domäne ist nicht mehr nutzbar. Der Loop wird in Abständen von einer Minute bis zu 15 Minuten ausgeführt. Das ist besonders dann ganz dumm, wenn bereits andere Systeme Aktualisierungen durchführen, z.B. Exchange Server.

Feststellung:

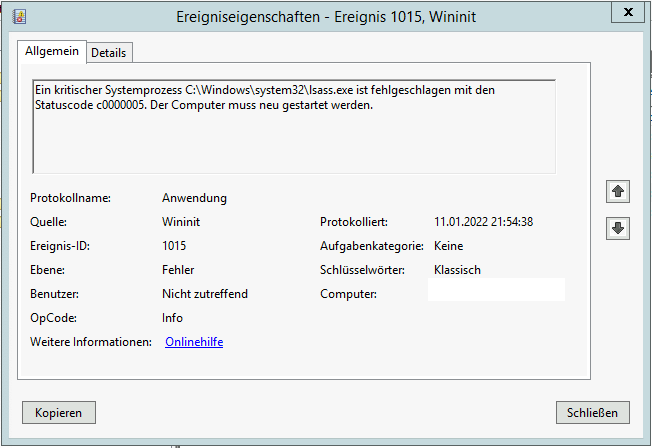

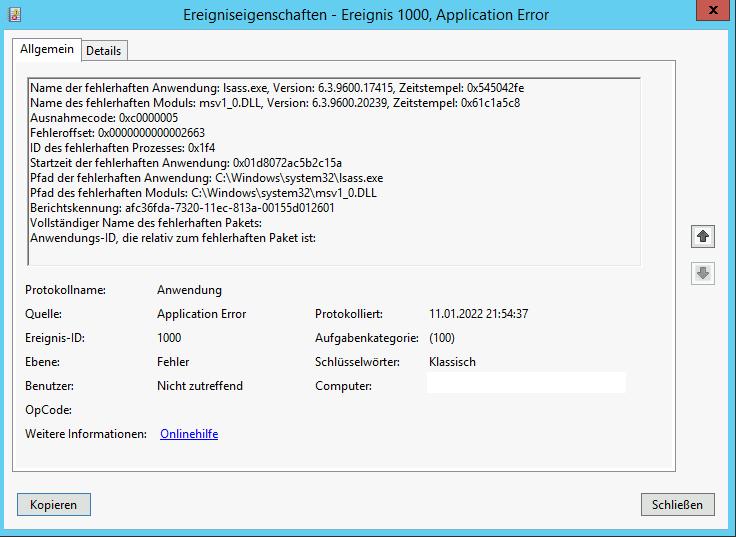

In diesem Fall hat’s bei Dir im Anwendungsprotokoll dann folgenden Eintrag, hier im Text und als Screenshot festgehalten:

Wininit, 1015:

Ein kritischer Systemprozess C:\Windows\system32\lsass.exe ist fehlgeschlagen mit den Statuscode c0000005. Der Computer muss neu gestartet werden.LSASS, 1000:

Name der fehlerhaften Anwendung: lsass.exe, Version: 6.3.9600.17415, Zeitstempel: 0x545042fe

Name des fehlerhaften Moduls: msv1_0.DLL, Version: 6.3.9600.20239, Zeitstempel: 0x61c1a5c8

Ausnahmecode: 0xc0000005

Fehleroffset: 0x0000000000002663

ID des fehlerhaften Prozesses: 0x1f4

Startzeit der fehlerhaften Anwendung: 0x01d8072ac5b2c15a

Pfad der fehlerhaften Anwendung: C:\Windows\system32\lsass.exe

Pfad des fehlerhaften Moduls: C:\Windows\system32\msv1_0.DLL

Berichtskennung: afc36fda-7320-11ec-813a-00155d012601

Vollständiger Name des fehlerhaften Pakets:

Anwendungs-ID, die relativ zum fehlerhaften Paket ist: Bei mir ist ziemlich sicher, dass die Ursache beim KB5009624 liegt, welches auf einen Fix in LDAP zielt. Betroffen ist sehr wahrscheinlich eine zentrale Funktion, welche beim Windows-Anmeldeprozess oder bei Replikation abstürzt. Nach Rückmeldungen aus dem Netz sind nicht nur der bei mir betroffene Windows Server 2012R2, sondern auch alle anderen Windows-Versionen auf Domain-Controllern betroffen. Microsoft bestätigte inzwischen, dass ein Problem bei allen unterstützten Betriebssystemen vorliegt, welche mit einer DC-Rolle versehen sind (Link).

Folgende Patches sind betroffen und sollten auf DC’s entfernt werden:

Windows Server 2012R2: KB5009624

Windows Server 2016: KB5009546

Windows Server 2019: KB5009557

Windows Server 2022: KB5009586 Update: Die Patches sind mit Folgeupdates am 17.01. und 18.01. „korrigiert“ worden. Sie müssen also erneut installiert, und dazu ein passendes OOB-Update (Link) möglichst zeitgleich hinzugefügt werden.

Workaround zur Korrektur:

Es gibt mehrere Möglichkeiten, das Update zu deinstallieren. Allerdings kommt man gar nicht soweit, das Deinstallieren sauber durchzuführen, da LSASS/Wininit bei Verwendung von Netlogon – quasi sofort – den Stopcode des Systems und damit den Bootloop auslösen.

Eine Deinstallation ist nur möglich, wenn die entsprechenden DC’s voneinander und oder vom Netz isoliert werden. Sollten Server, wie z.B. Exchange, Sharepoint, oder andere Dienste, welche z.B. LDAPs zur Kontenanmeldung nutzen, ausgeführt werden, triggern diese eine Kontenanmeldung und damit den Bootloop augenblicklich.

Eine der nachfolgenden Methoden ist möglicherweise erfolgreich:

1. Netzwerkkarte vom betroffenen DC deaktivieren (Recht simpel in HyperV oder ESXI)

2. Nur einen DC als VM oder in Blech einschalten, alle anderen ausschalten, dort deinstallieren

3. Direkt nach dem Anmelden auf der Konsole (CMD) des DC’s mit administrativen Rechten Netlogon beenden

net stop netlogonDanach sollte der Bootloop unterbunden sein und die Updates lassen sich deinstallieren. Das geht entweder über die Softwareverwaltung, bei Microsoft Updates oder über die Konsole, sofern die KB-Artikelnummer bekannt ist. Inb meinem Schadensfall (auf Server 2012R2) ist es die Nummer 5009624:

wusa /uninstall /kb:5009624 /quietDas kannst Du entsprechend anpassen.

Auf gar keinen Fall solltest Du einen Snapshot zurückholen!1!einsELF!!! Ich habe dazu schon alles gesagt: Link

Es gibt weitere Probleme:

Exchange/ReFS:

Ferner lese ich von Problemen mit ReFS-Volumes, auf jenen „früher mal“ Exchange-Datenbanken „waren“. Eine Deinstallation von KB5009624 ermöglicht den Zugriff auf die jetzt im RAW-Format präsentierten Volumes.

Update 2022/01/12:

Hyper-V:

Ein Starten der Generation 2 VM’s schlägt aus eigener Beobachtung auf 2012R2 möglicherweise fehl. Der Hypervisor-Dienst kommt nicht mehr hoch. Eine Deinstallation von KB5009624 ermöglicht wieder die Nutzung des Wirtes. Manche berichten außerdem von Problemen bei der Live-Migration. Microsoft bestätigte inzwischen, dass ein Problem bei Maschinen in Verbindung mit UEFI vorliegt (Link).

Windows-VPN-Client:

Einige melden, dass der bordeigene VPN-Client den Geist aufgibt, sofern man L2TP als Transportverschlüsselung wählt. Eine Deinstallation von KB5009624 behebt das Problem. Microsoft bestätigte inzwischen, dass ein Problem vorliegt (Link).

Die Techcommunity zum Thema:

Reddit: Link (die Hütte brennt)

Günter Born: Link (Ich hatte Günter am 11.01. informiert)

Frank Zöchling: Link

Bleeping Computer: Link

Heise (Stand 2022/01/12-1839): Das Rauschen im Walde. Endlich! Link

Golem (Stand 2022/01/13-1341): Golem hat es jetzt auch mitbekommen. Link

Persönliche Anmerkung: Ich habe keine Ahnung, was da bei Microsoft in der Qualitätssicherung aktuell los ist. Es scheint fast so, als ob die den Planeten brennen sehen wollen. Werbung für deren Cloudprodukte ist das sicher nicht. Das darauffolgende Chaos und die Art und Weise, wie Microsoft hier kommuniziert, dürften viele Entscheider (und auch mich) in ihren zukünftigen Erwägungen beeinflussen. Es ist auch gut möglich, dass die einmalig große Anzahl an Lücken oder schlicht deren Schwere, welche adressiert wurden, mit ausschlaggebend dafür sind, dass die Patches noch nicht zurückgezogen wurden. Das, was Microsoft hier abgeliefert hat, ist – bei all den vielen Fehlern in der Vergangenheit bei den Patch-Tuesdays – bislang absolut einmalig unterirdisch. Die „Hoffnung“ stirbt ja bekanntlich zuletzt, darauf lässt sich aber kein stabiles IT-Geschäft mehr aufbauen.

Ich kann hier nur noch staunen!

Titelbildquelle: Pixabay (Link)