Wer diese äußerst beliebten QNAP-NAS Dinger hat, will manche Dienste ab und an auch öffentlich verfügbar machen. Zur URI unpassende und im Lieferumfang default vorhandene Zertifikate sind da alles andere als „optimal“. Und wer schon ein SAN-Zertifikat (Alternative Antragsstellernamen) auf Windows-Servern im Unternehmen herumlaufen hat, kann das freilich auch auf dem QNAP verwenden.Du brauchst dazu OpenSSL. Auf einem Mac/*nix ist das in der Regel schon eingebaut, für Windows kannst Du Dir das hier herunterladen: Klick. Anschließend exportierst Du Dein Zertifikat mit privatem Schlüssel von Deiner Windows-Büchse im Format PKCS12 (pfx).

Dann machst Du mit OpenSSL folgendes (Du musst das Kennwort eingeben, welches Du beim Exportieren definiert hast):

openssl pkcs12 -in deinwindowsexport.pfx -nocerts -out key.pem openssl pkcs12 -in deinwindowsexport.pfx -clcerts -nokeys -out publiccertificate.pem

Da QNAP mit dem Passwort im privaten Schlüssel nichts anfangen kann, muss der noch entfernt werden:

openssl rsa -in key.pem -out privatekey.key

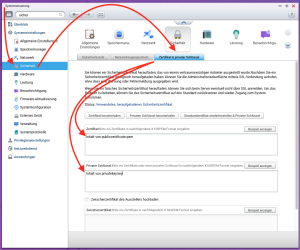

Danach die Dinger einfach mit einem Texteditor Deiner Wahl öffnen und den Inhalt herauskopieren. Im privaten Schlüssel „privatekey.key“ solltest Du den Bereich oberhalb von „—–BEGIN RSA PRIVATE KEY—–“ auslassen. Jetzt kannst Du „publiccertificate.pem“ und „privatekey.key“ in der Weboberfläche importieren:

Hinweis hinterhergeschoben: Bei StartSSL kannst Du Dir SAN-Yoshis mit 5 alternativen Antragsstellernamen im Moment für „umme“ generieren. Das sollte für die meisten Unternehmensbelange mehr als ausreichen.