… sind nicht meine beliebtesten Router. Ich halte von TR069-Plasten prinzipiell nichts, wie ich ja schon öfters berichtet hatte. Im übrigen kommt das bei heise akut beschriebene Problem, welches ich in diesem Beitrag anschneide, in schöner Regelmäßigkeit bei jedem Provider vor. Vodafone ist da kein wirklicher Einzelfall.

Ich wunderte mich in den vergangenen Monaten schon, als es testweise immer noch problemlos möglich gewesen ist, den WPA1-Schlüssel mit kismac, aircrack-ng oder diversen anderen Tools für Vodafone-Plasten binnen 2 Minuten herauszurechnen. Aircrack ist für jedermann erhältlich und hilft dem verzweifelten Anwender, sofern er „sein WiFi Kennwort“ vergessen haben sollte, kismac kann jedes Kind bedienen (auch wenn nicht mehr frei verfügbar). Es ist verboten worden, weil es eine klickibunti GUI hat. Ich möchte darauf hinweisen, dass, sofern eine Verschlüsselung vorliegt, ein Eindringen in fremde Netze schon keine Ordnungswidrigkeit mehr ist, sondern eine „höherwertige“ Kategorie.

Kommen wir zum aktuellen Newsartikel bei Heise:

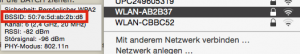

Vodafone Easyboxen werden mit voreingestellten Kennwörtern ausgeliefert, für die SSID des WiFi-Funknetz. Viele Anwender sind nicht in der Lage, den Namen einer SSID zu ändern oder das Kennwort der SSID. Sie belassen es bei den Werkseinstellungen. Man möchte ja nix kaputtmachen. Der Hersteller „Arcadyan Technology Corporation“ hat sich zur Vergabe der Kennwörter einen simplen Rechenalgorithmus einfallen lassen, der bei allen Geräten gleich ist und benutzt zur Basis der simplen Mathematik-Gleichung für den Schlüssel die Mac Adresse des Routers. Irgendwie wollten sie ja auch Etiketten mit Seriennummer und WPA-Kennwort auf die Geräte „pappen“ und dafür den gleichen Algorithmus verwenden. Dass das Vorgehen „recht blöd“ ist, sollte einleuchtend sein: Die MAC-Adresse (physikalisches Kennzeichen der Netzwerkkarte) eines Routers ist für jedermann schon mit Bordmitteln „ohne Hackertools“ frei einzusehen:

Und so ist es kein Wunder, dass irgendwann in irgendwelchen Wardriving-Foren auch passende Tools auftauchten (Link), die binnen Sekunden den richtigen Schlüssel zu jeder Easybox MAC preisgeben, ohne dass dazu Aircrack NG verwendet werden muss. Irgendwann hat jemand Vodafone auf dieses Problem aufmerksam gemacht, und Vodafone hat eine neue Firmware für seine Heimplasten herausgegeben. Da der Nutzer der Heimplasten nicht dazu aufgefordert wurde, sein Kennwort zu ändern, ist das Problem nach wie vor das gleiche. Was das Firmwareupdate gebracht haben soll, entzieht sich meiner Weisheit.

Das eigentliche Problem:

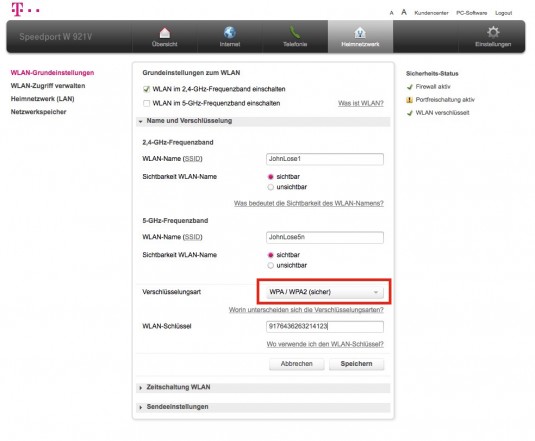

Weiterhin sind 90% aller Heimplasten (nicht nur die von Vodafone) kompatibel zum Algorithmus WPA1. Der Algorithmus ist übrigens der gleiche (RC4) wie bei WEP, der Schlüsselaustausch ist lediglich etwas komplexer aufgebaut. Wie schlecht RC4 ist, hat Ruedi in seinem Beitrag auf dem 30C3 eindrucksvoll dokumentiert. Da WPA2 mit AES erst in neueren Versionen von Windows XP verfügbar ist und bei vielerlei China-Plaste (WebCams, frühere Firmwareversionen von so Wolkenplasten, wie NetAtmo und anderen Dingern) überhaupt keine Option ist, haben viele Routerhersteller eine „Fallback-Option“ eingebaut. Im Konfigurationskontext heist das „WPA1/2“ oder „WPA/WPA2“, das bedeutet es kann mit diesem Router auch wieder WPA1 gesprochen werden und das macht die Lage so bedrohlich. Es ist in etwa vergleichbar zur Poodle-Lücke in SSL: Passt mir ein Sicherheitsalgorithmus nicht, weil es mir zu schwer ist, ihn zu knacken, erzwinge ich die nächstniedrigere Sicherheitsstufe, welche ich ihn Sekunden knacken kann.

Kismac ist weiterhin erhältlich, und auch aircrack-ng. Und da man mit Funkfeldern quasi alles machen kann, beispielsweise mit einer zu Backtrack oder Rapid7′ Metasploit kompatiblen Netzwerkkarte (vornehmlich in Macbook Air), ist quasi jede Easybox und jeder Speedport binnen Minuten aufzumachen. Und sollte in dem Netzwerk wegen moderner Geräte ausschließlich WPA2 gesprochen werden, (stark vereinfacht) der Router dennoch WPA1 unterstützen, kann man „Das Funkfeld auf dem Kanal so vollblasen“, dass wieder WPA1 gesprochen wird und der in WPA1 zu WEP identische Rechenalgorithmus aufgebrochen werden kann: RC4. Ein Gerät ist immer im Netz des Opfers, welches bei Funkproblemen einen Fallback zu WPA1 durchführt und den Schlüssel kennt. Mit ein wenig Mitschnorcheln und ein wenig „Magie“ ist dann der Schlüssel in 1-2 Minuten frisch vom Band.

Das funktioniert mit jeder Heimplaste, welche WPA1 weiterhin unterstützt. Dazu gehört auch jede Kiste des Mitbewerbers mit dem rosa T, sofern sie nicht vom Anwender selbst konfiguriert wurde:

„Sicher“ hat in diesem Fall (Speedport) nichts mit „sicher“ zu tun, ein Fallback auf WPA1 ist weiterhin

„Sicher“ hat in diesem Fall (Speedport) nichts mit „sicher“ zu tun, ein Fallback auf WPA1 ist weiterhin

möglich, wie in Standardkonfiguration eines Speedport Routers der Telekom.

In sofern ist es völlig unerheblich, die SSID zu verstecken, oder das Kennwort oder die WPS Pin zu ändern, wie Heise hier zum Thema Vodafone Heimplaste schreibt: Link. Deswegen sind, wie in diversen Artikeln empfohlene, halbgare Konfigurationen, wie das Verstecken einer SSID (vgl. heise) oder das Abschalten von DHCP oder das Einführen einer MAC-Sperrliste überhaupt nicht sicher, sie führen sogar zu erhöhtem Supportaufwand für die „Hilfs“-Administratoren (freundliche Nachbarn) oder die Carrier selbst. Erst ein Ändern der Verschlüsselungsstufe auf reines WPA2, ohne Fallbackfunktion auf WPA1 macht die Kiste (zum jetzigen Zeitpunkt) halbwegs dicht, sofern keine weiteren Sicherheitsrisiken für die jeweilige Heimplaste bekannt sind. Selbstverständlich sollte das Kennwort für das Netzwerk und die WPS Pin ebenfalls geändert oder WPS deaktiviert werden.

Anmerkung: Nach Überprüfung diverser Easyboxen musste ich feststellen, dass die Deaktivierung von WPA1 auf einigen Geräten unabhängig vom Firmwarestand nicht möglich ist.

Wer billige Baumarkt-/Mediasaturn-Plaste verwendet (WebCam’s oder andere Wolkenplaste), die nicht zu WPA2 kompatibel ist, sollte sich überlegen, ob er nicht doch besser ein Kabel verlegt oder sich um Ersatz kümmert. Die Geräte funktionieren – zweifelsfrei – in WPA2 nicht mehr, da sie nicht sicher kommunizieren können. Mit Verlaub, eine Makita, und ein wenig Kupfer ist immer das sicherste.

Es hilft nichts. Otto-Normalverbraucher wird in diesem Fall überfordert sein. Sicher wäre, die gefährlichen Algorithmen (WEP, WPA1, WPA1/2) einfach zu entfernen, doch das würde vermutlich zu verärgerten Kunden führen, die für so einen „Sicherheitsfanatismus“ keinerlei Verständnis haben. So lange diese Algorithmen jedoch immer noch nutzbar sind, stelle ich in Frage, ob eine per Abmahnkanzlei ermittelte IP überhaupt den tatsächlichen Nutzer des Anschlusses dingfest machen kann – Störerhaftung hin oder her.

Fazit: Erst WPA2 mit AES ist „halbwegs“ sicher!

Weiterhin rate ich für das wichtige Thema Netzanbindung grundsätzlich dazu, hochwertige Hardware zu kaufen, jene sinnvolle Algorithmen für WiFi Keyframes unterstützen. Ganz recht, es sind dann schnell mal EUR 600,- oder mehr fällig, der Anschluss wird jedoch von der gesamten Familie genutzt und das Thema Sicherheit ist nicht erst dann relevant, wenn das Einschreiben eines Abmahnanwalt in’s Haus flattert oder gar das SEK vor der Tür steht. Es könnte auch vorkommen, dass ein verzweifelter, einsamer Außendienstmitarbeiter in schlecht gepflegten Hotel-WiFis eben diese Eigenschaft von „Funkfeldern“ zu seinem Vorteil ausnutzt. Das ist dann – zweifelsfrei – die harmlosere Variante. Ich persönlich bervorzuge generell Hardware mit Betriebssystem aus deutscher Entwicklung, weil ich zu diesen Geräten das meiste Vertrauen habe. Das schließt im übrigen gleich alle Geräte eines Herstellers aus Berlin aus, der in letzter Zeit häufiger selbstverschuldet auf heise Sicherheitsmeldungen vertreten war.

Erneut (oder immer noch) zeigt sich, wie gefährlich das Thema Routerzwang ist, und wie Anwender mit komplexen Sicherheitsrisiken konfrontiert werden, deren Auswirkungen sie gar nicht abschätzen können. Wäre „meine Moral etwas anders gepolt“, könnte ich in 90% aller Plasten in meiner Heimatstadt Krefeld eindringen und über die IP meiner Nachbarn Schindluder im Netz treiben.

Und auch WPA2 ist mit Metasploit angreifbar. Der Angriff dauert, zweifelsfrei, richtig lange, in sofern sollten von Heimanwendern zur Erschwerung des Angriffs möglichst komplexe Kennwörter ausgewählt werden. P@ssw0rd! steht dabei in jeder Bruteforce Dictionary für Metasploit in den allerersten Reihen. Richtig sicher wird erst ein mit 802.1x abgesichertes gesichertes WiFi.

Links zum Artikel:

heise über EASYBox: Link

Aircrack NG: Link

Rapid7 Metasploit: Link

Backtrack: Link

Kismac: Link (mit Verweis)